Archive pour la catégorie “News”

Ce billet est l’explication technique détaillée associé à son billet jumeau « Boutons « J’aime » et plugins sociaux: le deal déséquilibré proposé par Facebook aux éditeurs de sites » qui analyse les immenses avantages tirés par Facebook de l’implantation du bouton Like (« J’aime ») et autres plugins sociaux sur des sites web tiers.

En quelques étapes ci-après, nous allons démontrer comment Facebook procède techniquement pour obtenir l’identité de chacun de ses membres qui visitent un site tiers équipé de ces boutons annoncés lors de la très récente conférence F8. Ces informations très personnelles sont obtenues que le bouton « J’aime » soit d’ailleurs cliqué ou non par cet utilisateur.

Les objectifs:

- vous faire réfléchir en tant qu’utilisateur:

- est-il juste que je reste connecté à Facebook quand je quitte le site pour aller vers un autre ?

- Ne devrais-je pas plutôt me déconnecter systématiquement si je veux rester discret sur mes autres activités internautes face à Facebook?

- Dois-je ne plus fréquenter certains sites si je veux préserver ma sphère privée sans devoir me déconnecter de Facebook

- vous faire réfléchir en tant qu’éditeur de site(s) (si c’est le cas):

- est-il juste et correct face à mes utilisateurs que je mette en place une mécanique qui délivre à Facebook l’intégralité de leur activité sur mon site sans les prévenir ?

- Dois-je justement les en prévenir ?

- Par ailleurs, le fait d’obtenir quelques publications sur le mur des utilisateurs ayant cliqué le bouton est-il une contrepartie équitable au fait que Facebook va pouvoir analyser nominativement l’intégralité de mes pages équipés de ce bouton ou des plugins sociaux ?

Voilà, vous avez ci-dessus les bonnes questions à se poser et ci-dessous la démonstration pratique décrivant comment Facebook obtient toutes ces informations. A vous de juger en votre âme et conscience: il n’y pas pour un tel sujet un oui ou et un non universels. Chaque situation est différente!

Démonstration de la mécanique Facebook de traçage nominatif:

- ouvrez un onglet de votre navigateur à l’adresse http://www.facebook.com

- déconnectez vous de votre compte Facebook (si besoin) pour revenir à la page d’accueil

- à partir de cette page, tapez (par copier-coller) ‘javascript:alert(document.cookie);’ (sans mes apostrophes de marquage) C’est une commande Javascript destinée à afficher à l’écran les cookies.

- vous voyez donc apparaître une longue chaîne de caractère qui représentent des cookies http que Facebook installe automatiquement dans votre navigateur dès que vous visitez une page quelconque de son site pour vous retrouver (anonymement) si vous revenez selon une bonne vieille pratique des grands sites ou réseaux publicitaires vieille d’au moins 10 ans.Cliquez le bouton pour faire disparaître cette alerte.

- connectez-vous à votre compte Facebook avec nom d’utilisateur et mot de passe

- tapez à nouveau ‘tapez (par copier-coller) ‘javascript:alert(document.cookie);’. La chaîne de caractères est maintenant plus longue: elle contient « presence=… » suivie d’une chaîne de caractères. C’est la représentation encryptée de votre identité Facebook.

- l’URL du bouton Like inclus dans une page de site tiers est du type www.facebook.com/like.php suivie de paramètres avec leur valeur (l’un d’entre eux représente l’URL de la page visitée). Allez sur la page Like Reference page on Facebook Developper Site et jouez avec le générateur du snippet de code pour ce widget de bouton Like si vous le souhaitez afin de confirmer mes dires. Ce générateur encapsule cet appel à www.facebook.com/like.php dans une iframe qui sera ensuite posée dans la page du site tiers.

- Les vertus de la « Same Origin Policy » mise en oeuvre par tous les navigateurs à jour font ensuite que les informations retournées dans le browser par l’appel à la page www.facebook.com/like.php sont inaccessibles au site qui a pourtant activée cette iframe depuis le html de sa propre page.

- Effectuez vous-même l’appel à cette page de bouton Like en appelant donc cette URL http://www.facebook.com/like.php depuis la barre d’adresse de votre navigateur.

- tapez une dernière fois ‘tapez (par copier-coller) ‘javascript:alert(document.cookie);’ pour confirmer que les cookies présents au moment de la connexion sont toujours là en particulier « presence »

- pour finir, vous allez vous prouvez que Facebook vous a parfaitement identifié: faites « Voir le code source de la page » dans les options de votre navigateur pour cette page.

- Vous découvrez alors une chaine « user: » le long nombre qui suit est votre identité Facebook en clair. En tout aussi clair, vous allez trouver votre nom d’utilateur Facebook après la chaîne de caractères « window.presence » un peu plus loin dans le texte

- Ces éléments ont été préparés par Facebook pour être affichée sur la page visitée si jamais vous cliquez sur le bouton.Il est à noter que ces éléments sont inaccessibles au site ayant implanté le bouton. En clair: il livre les détails nominatifs sur une visite alos qu’il ne les possède lui-même pas.

- CQFD

Pour terminer, je donne un grand coup de chapeau aux ingénieurs de Facebook ayant mis ceci au point: c’est à mes yeux du grand art technologique! (Je ne regarde pas ici les implications sur la sphère privée: je répète que c’est à chacun de juger)

Si on combine ceci avec le double fait que Facebook a plus de 430 millions de membres actifs (et qui ne se déconnectent pas en très large majorité avant de changer de site..) et que quelques jours après l’annonce de ce bouton à la conférence F8, 50’000 sites l’ont déjà implanté, on peut dire que Facebook frappe ainsi et grand coup et fait bondir de manière colossale sa valeur boursière si elle gère mieux cette avancée qu’elle ne l’a fait pour Beacon.

:Source:

Commentaires fermés sur Bouton « Like » / « J’aime » et plugins sociaux: Facebook obtient le nom de chaque utilisateur visitant les pages équipées! Démo concrète

Commentaires fermés sur Bouton « Like » / « J’aime » et plugins sociaux: Facebook obtient le nom de chaque utilisateur visitant les pages équipées! Démo concrète

La question des logiciels de sécurisation que doit labéliser la Hadopi, sujet récurrent, aura un jour une réponse. Elle pourrait tomber ce soir, rue de Texel mais plus sérieusement dans un avenir lointain…

Chez Électron Libre, Éric Walter avait glissé une piste précieuse : « de toute façon, en dernier ressort, ce sera au juge d’évaluer si les moyens adéquats sont mis en œuvre ». Nous avancions sans trop de risque cette grille de lecture :

1) l’existence d’un logiciel de sécurisation sera découplée de l’envoi des mails, qui pourront partir illico sans attendre la disponibilité du mouchard numérique.

2) Dans tous les cas, il appartiendra au juge de déterminer si l’abonné a pris les mesures adéquates comme le ferait le fameux bon père de famille cher au droit civil. C’est une piste, dont on attend validation, disait-on en fin de semaine dernière…

Mais l’occasion est ici de revenir non sur la fragilité de l’IP, mais sur la décision Hadopi 1, dont l’intérêt ne repose pas seulement sur ses fameux considérants. Replongeons-nous spécialement dans les observations du gouvernement pour constater le sort de ce fameux logiciel de sécurisation.

Attention, ces observations concernent HADOPI 1 avant la censure constitutionnelle. Elles sont datées mais historiquement, voilà des indices précieux sur l’état de préparation des autorités et sur son évolution potentielle près d’un an plus tard.

Ceci dit, qu’expliquait le service juridique du ministère de la Culture en 2009 au Conseil constitutionnel ?

Un outil suggéré :

« La mise en œuvre des » moyens de sécurisation » (…) n’est plus imposée au titulaire de l’accès. Elle n’est que simplement suggérée comme voie privilégiée d’exonération de responsabilité. L’abonné demeure donc totalement maître des mesures de surveillance qu’il envisage de mettre en œuvre pour satisfaire à l’obligation énoncée par la loi ».

Des moyens techniques (non cités) permettent déjà d’avoir recours à cette cause d’exonération :

« La première cause d’exonération sera la démonstration de la mise en œuvre de l’un des moyens de sécurisation de l’accès Internet figurant sur la liste qui sera publiée par la Haute Autorité en application de l’article L. 331-23 du CPI. Il convient de remarquer que sont d’ores et déjà disponibles, gratuitement ou à très faible coût, des moyens techniques permettant d’avoir recours à cette cause exonératoire de responsabilité. La sécurisation des réseaux wi-fi est très aisément réalisable par l’activation de différentes clés numériques, qui sont l’équivalent d’un mot de passe dans un système de contrôle d’accès.

Deux types de clés peuvent être alternativement utilisés à ce jour : la clé WEP et la clé WPA. Depuis plusieurs années, ces clés sont utilisables par tous les routeurs Wi-Fi du marché et notamment les boîtiers de connexion. Plusieurs fournisseurs d’accès à Internet livrent, d’ores et déjà, leurs boîtiers avec des clés de sécurisation activées par défaut. »

Déchiffrer le code c’est presque impossible, selon la Rue de Valois :

« La clé WEP (Wired Equivalent Privacy) utilise un algorithme de chiffrement basique pour sécuriser l’accès au réseau wi-fi et fournit un niveau de sécurité qui fait obstacle à toute intrusion d’un internaute ordinaire. La clé WPA (Wi-Fi Protected Access) ou, mieux encore, WPA-2, présente un niveau de fiabilité renforcé par rapport à la clé WEP. Il est à peu près impossible d’en déchiffrer le code, sauf à mobiliser de solides connaissances en informatique.

Dès maintenant, et en tout cas avant la mise en œuvre du régime de sanction proprement dit, la sélection des équipements par la technique dite de l’adresse MAC (pour Media Access Control) permettra de subordonner la connexion d’un ordinateur au réseau wi-fi à leur enregistrement préalable par l’abonné ».

Le logiciel de sécurisation sera anti-P2P :

« Quant aux ordinateurs eux-mêmes, il n’est guère difficile de procéder à une surveillance, par l’abonné lui-même, de leur utilisation. Il suffit pour cela d’y installer un logiciel équivalent aux logiciels de contrôle parental aujourd’hui fournis gratuitement par la plupart des fournisseurs d’accès, dont le paramétrage, afin de faire obstacle à l’utilisation des logiciels nécessaires pour procéder aux échanges de pair-à-pair, est d’ores et déjà possible, sans préjudice de développements ultérieurs destinés à répondre plus spécifiquement aux besoins nés de l’application de la loi déférée. Les logiciels de type pare-feu, dont l’usage s’est répandu aussi bien dans les entreprises que chez les particuliers, permettent eux aussi, pour un coût très modique, d’accéder au même type de sécurisation. »

Preuve de l’installation d’un moyen de sécurisation, non de son usage :

« Il va de soi que la démonstration qu’un moyen de sécurisation a été utilisé pourra être effectuée par tout moyen (courriel reçu de la part du fournisseur d’accès, relevé d’état du système, attestation du gestionnaire de pare-feu…) et qu’elle ne portera que sur l’installation d’un tel système et pas sur la preuve que celui-ci aurait été activé à tout instant ».

Commentaires fermés sur Sécurisation de l’accès : les éclairages de la décision Hadopi 1

Commentaires fermés sur Sécurisation de l’accès : les éclairages de la décision Hadopi 1

Voici un lien ou vous pourrez trouver des fonds d’écrans avec ou sans calendrier.

De nouveaux fonds d’écrans à thèmes sont proposés chaque mois, dernière mise à jour: Mai 2010!

Smashing Magazine quelques modèles de fonds d’écran ci-dessous.

Commentaires fermés sur Fonds d’écrans – SmashingMagazine 05/2010

Commentaires fermés sur Fonds d’écrans – SmashingMagazine 05/2010

Commentaires fermés sur Meca-Pneus57 (Nouveau en Moselle)

Commentaires fermés sur Meca-Pneus57 (Nouveau en Moselle)

Les sites permettant d’écouter de la musique gratuitement sont encore jeunes et évoluent rapidement. Leur but est d’arriver à acquérir une part de marché importante tant que les leaders du secteur n’ont pas été décidés, tout en explorant les possibles sources de revenus.

Et deux sites utilisant des modèles très différents ont annoncé cette semaine des changements importants.

Spotify se tourne vers les réseaux sociaux, et mélange streaming et fichiers locaux

Le Suédois Spotify se base sur un logiciel (propriétaire) permettant d’écouter de la musique en streaming sur son ordinateur. Il se différencie ainsi de son principal concurrent, le Français Deezer, qui repose sur un site internet.

Spotify a annoncé mardi le lancement de la version 0.4, présentée comme « la plus importante mise à jour depuis notre lancement fin 2008 ». Cette version permet en particulier d’ajouter ses contacts Facebook dans le programme, et de voir leurs playlists et chansons les plus écoutées, de partager des chansons avec eux et autres interactions sympathiques.

Le programme veut également devenir votre lecteur de musique par défaut, puisqu’il permettra maintenant de gérer vos MP3s (et autres) dans une bibliothèque et de les intégrer dans vos playlists de musiques en streaming, toujours en les partageant avec vos amis.

Spotify se base en partie sur un protocole P2P, ce qui limite ses besoins en bande passante, à la grosse différence de Deezer. Ses coûts sont donc moins élevés, et les revenus publicitaires couplés aux abonnements payants pourraient lui permettre d’être rentable rapidement.

Beezik se lance sur les smartphones et l’iPad

Beezik est un autre Français proposant de la musique gratuitement. Mais plus en streaming cette fois : vous téléchargez les MP3, parmi les 3 millions de titres disponibles, certains sans DRM. En échange, vous acceptez de regarder une vidéo publicitaire (au choix entre quatre annonceurs) durant entre 10 et 30 secondes, en fonction de la durée du téléchargement.

Beezik nous a annoncé qu’ils lanceraient lundi prochain des applications pour iPhone, iPad, BlackBerry et Android. Le communiqué explique que « les titres téléchargés sur ordinateur seront automatiquement envoyés vers le terminal (plus besoin de synchronisation ni de câble), les titres téléchargés sur Beezik s’ajouteront directement sur le terminal avec l’ensemble des titres déjà contenus dans la bibliothèque (iTunes par exemple) et il sera possible, pour la première fois, de faire des playlists, directement depuis son iPhone ou BlackBerry ».

Surtout on apprend que depuis sa création il y a sept mois, Beezik a déjà réussi à devenir profitable. Le site a attiré 1 million d’inscrits, qui ont téléchargé 2,5 millions de titres (selon eux, plus qu’iTunes). On nous explique que « Beezik, en plus d’être un succès d’audience, est donc un succès économique puisqu’il est le 1er site de musique gratuite en ligne structurellement profitable, dégageant une marge brute positive après seulement quelques mois d’exploitation ».

Leur modèle semble donc également au point, et devrait aider à rassurer les maisons de disque, particulièrement dubitatives vis-à-vis de la musique légale et gratuite.

:Source:

Commentaires fermés sur Musique gratuite et légale : Spotify et Beezik évoluent

Commentaires fermés sur Musique gratuite et légale : Spotify et Beezik évoluent

Voici une petite astuce qui permet de voir les albums photos des gens inscrits même quand ceux-ci ne sont font pas parti de vos amis. Il suffit simplement qu’il ou elle soit l’ami d’un de vos amis direct En fait, ça marche avec tout le monde. (vous me suivez toujours ?)

Pour cela, il suffit d’aller sur un profil quelconque (j’ai masqué les infos personnelles de cette personne sélectionnée au pifomètre). Vous pouvez constater que sous sa photo, il n’y a pas le fameux lien qui permet de voir les photos de cette personne :

Copiez collez ensuite dans la barre d’adresse du navigateur, le petit bout de javascript suivant :

javascript:(function(){CSS.removeClass(document.body,%20‘profile_two_columns’); tab_controller.changePage(« photos »);})()

Et voilà !!! Si vous remplacez « photos » par « wall » vous aurez accès au mur de la personne.

Ça fait maintenant quelques mois que cette « astuce » existe donc y’a des chances pour que ça reste encore un peu.

Voici une façon efficace de protéger votre compte Facebook contre ce genre d’intrusion.

Il suffit d’aller dans « Compte » -> « Paramètres de confidentialité » -> « Informations du profil » -> Et de modifier les paramètres d’Albums photos

A bon entendeur, salut !

:Source:

Commentaires fermés sur Facebook – voir les photos d’une personne qui n’est pas amie avec vous

Commentaires fermés sur Facebook – voir les photos d’une personne qui n’est pas amie avec vous

Facebook a annoncé lors de la conférence F8 la semaine dernière deux nouveautés destinées à envahir le web. La première, l’ajout de nouveaux modules sociaux dans les sites tiers comme un bouton « like », le même que sur Facebook, n’est pas très différent de l’ancien bouton « partager sur Facebook », et n’a provoqué de réactions indignées que chez ceux qui ne tiennent pas à se voir rappeler sur tous les sites qu’ils visitent qu’ils n’ont pas de compte Facebook (ou d’amis avec qui partager leurs découvertes).

La seconde est l’Open Graph Protocol (OGP), un ensemble de technologies mises en pratique à travers Graph API, au final simplement une nouvelle version des API d’intégration Facebook. Rien qui justifie le ramdam de la semaine dernière à ce sujet donc, sauf que cet OGP permet aux sites tiers de récupérer beaucoup plus d’informations sur vous que précédemment. Et les dérapages n’ont pas manqué, comme l’avaient prévu ces ingénieurs de Google qui ont (ironiquement) désactivé leurs comptes Facebook le lendemain des annonces pour protéger leurs vies privées.

L’OGP permet de suivre vos déplacements…

Or c’est justement un ingénieur de Google, Ka-Ping Yee, qui a découvert lundi que les nouvelles API permettaient de voir la liste des évènements de certaines personnes. Même si elles ont configuré leurs paramètres de confidentialité au maximum de protection. Une personne mal intentionnée pouvait alors anticiper certains de ses déplacements… Yee avait testé avec les évènements d’un des fondateurs de Facebook, Mark Zuckerberg :

Pour voir si votre compte est touché, vérifiez sur cette page. Normalement tous ces évènements sont publics, mais faire une liste de ceux auxquels une personne va assister aurait nécessité de visiter toutes les pages d’évènement une à une. L’API permettait de tous les regrouper, mais d’après nos tests elle ne renvoie aujourd’hui plus aucun évènement, signifiant que Facebook a pour l’instant enlevé cette fonctionnalité.

Ce trou dans la muraille en fromage suisse protégeant la confidentialité des données confiées à Facebook n’est pas unique. Hier encore Korben révélait comment voir les photos Facebook d’une personne non amie avec vous.

:Source:

Commentaires fermés sur La vie privée, Facebook et l’Open Graph Protocol

Commentaires fermés sur La vie privée, Facebook et l’Open Graph Protocol

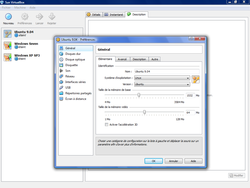

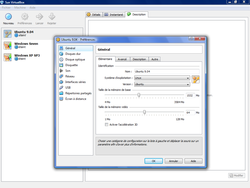

La solution de virtualisation VirtualBox se prépare pour une sortie majeure en version 3.2.0. En attendant, une version bêta est en ligne.

VirtualBox est une solution de virtualisation qui permet sous Windows, Mac OS X, Linux, OpenSolaris de faire fonctionner n’importe quel système d’exploitation via une machine virtuelle. Gratuite pour un usage personnel, cette solution va changer de nom pour devenir Oracle VM VirtualBox. Un petit changement d’identité qui fait évidemment suite au rachat de Sun Microsystems par Oracle.

Ce changement deviendra effectif avec la prochaine mouture majeure 3.2.0 dont une version bêta vient d’être mise en ligne. Évidemment, l’installation de cette version de test est à proscrire dans un environnement de production.

Plusieurs nouveautés sont annoncées :

- Ajout du support expérimental d’invités Mac OS X

- Memory ballooning pour changer de manière dynamique la quantité de mémoire utilisée par une machine virtuelle ( la mémoire allouée pour des machines virtuelles inactives est déplacée vers celles qui sont exécutées ; hôtes 64-bit uniquement )

- Hot-plugging CPU pour Linux ( ajout/suppression à chaud ) et certains invités Windows ( ajout seulement )

- Suppression des instantanés quand la machine virtuelle est en cours d’exécution

- Support pour la configuration des invités multimoniteur dans l’interface

- Amélioration du support du format OVF pour les appliances virtuelles

- Accélération vidéo RDP

- Configuration d’un moteur NAT via API et VboxManage

- Nouvelles fonctionnalités Hyperviseur avec la virtualisation intégrée au processeur

- …

On pourra consulter les notes de version à cette adresse et procéder au téléchargement depuis cette page.

Consulter notre dossier sur VirtualBox ( version 2.2.0 )

:Source:

Commentaires fermés sur VirtualBox 3.2.0 en version bêta

Commentaires fermés sur VirtualBox 3.2.0 en version bêta

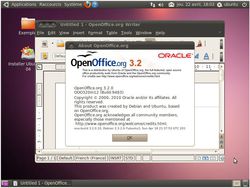

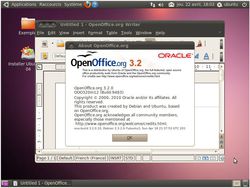

La distribution Linux Ubuntu 10.04 est disponible au téléchargement.

Traditionnellement, la publication d’une version majeure de la distribution Ubuntu occasionne quelques embouteillages dans les tuyaux. À voir si cela sera le cas avec la sortie de la version finale d’Ubuntu 10.04 alias Lucid Lynx. Ubuntu 10.04 LTS peut être téléchargé via le site officiel. Traditionnellement, la publication d’une version majeure de la distribution Ubuntu occasionne quelques embouteillages dans les tuyaux. À voir si cela sera le cas avec la sortie de la version finale d’Ubuntu 10.04 alias Lucid Lynx. Ubuntu 10.04 LTS peut être téléchargé via le site officiel.

Selon le vice-président de Canonical, Ubuntu compte 12 millions d’utilisateurs dans le monde. Nous publions ci-dessous notre actualité de la semaine dernière consacrée à la sortie de la version Release Candidate qui était quasi finale.

Actualité publiée à l’occasion de la version RC

Nous avons suivi dans nos colonnes le cycle de développement d’Ubuntu 10.04. Comme tous les deux ans, la distribution est étiquetée Long Term Support. Une maintenance est ainsi assurée pendant trois ans pour la version desktop ( contre un an et demi sans LTS ) et cinq ans pour la version serveur, sans compter un support technique payant assuré par Canonical.

Cette RC est basée sur le noyau Linux 2.6.32 et propose l’environnement de bureau GNOME 2.30 avec toutes ses nouveautés. Les utilisateurs d’Ubuntu qui n’ont jusqu’à présent pas procédé à un test risquent néanmoins d’être surpris avec le changement d’identité graphique de la distribution.

On rappellera que le paquet HAL ( Hardware Abstraction Layer ) a été totalement supprimé en vue d’un démarrage et d’un retour de mise en veille plus rapides. Le pilote vidéo Nouveau est proposé par défaut pour le support du matériel NVIDIA et remplace le précédent pilote libre nv. Il supporte le Kernel mode-setting, améliore la gestion de la 2D. Ce pilote issu d’un reverse engineering ( rétro-ingénierie ) est développé de manière communautaire et a pour principal objectif la prise en charge de la 3D dans le futur. Trois pilotes propriétaires NVIDIA sont disponibles, avec possibilité d’installer les trois paquets en même temps ( un seul configuré pour une utilisation ).

Le paquet likewise-open a été mis à jour à la version 5.4. Il fournit le support serveur et authentification Active Directory. L’orientation réseau social est assez forte pour Ubuntu 10.04. L’applet MeMenu gère l’intégration de fonctionnalités de réseaux sociaux avec Twitter, identi.ca, Facebook et autres, ainsi que la messagerie instantanée. La configuration de ces réseaux passe par l’application de microblogging Gwibber et Empathy pour l’IM.

On rappellera également l’apparition de l’application PiTiVi pour l’édition de vidéos, et la disparition ( pas des dépôts ) du logiciel de retouche d’image GIMP. Une sorte d’alternative Linux à la boutique musicale iTunes d’Apple est proposée avec Ubuntu One Music Store ( intégré au lecteur Rhythmbox ). À noter également pour la synchronisation de n’importe quel dossier, la publication de fichiers à partager sur Internet… le recours au service Ubuntu One, gratuit jusqu’à 2 Go.

Ubuntu 10.04 LTS se décline en plusieurs éditions dont par exemple Kubuntu avec KDE SC 4.4, mais il existe également Xubuntu, Edubuntu, Ubuntu Studio et Mythbuntu, sans oublier une édition Netbook Remix. Via ces sites, la version finale de l’édition concernée ne devrait pas tarder à apparaître.

Télécharger la version finale d’Ubuntu 10.04 ( disponibilité effective)

:Source:

Commentaires fermés sur Ubuntu 10.04 LTS à télécharger

Commentaires fermés sur Ubuntu 10.04 LTS à télécharger

Avec l’intégration de ses fonctions sur d’autres sites partenaires, Facebook met fin, pour certains, à l’anonymat sur le Web.

Jeudi 21 avril, pour la troisième édition de la grand-messe f8 réunissant développeurs et entrepreneurs, Mark Zuckerberg, le fondateur de Facebook, a annoncé que certaines fonctions du réseau social seraient disponibles sur des sites partenaires.

Le bouton « J’aime » intégré sur le site de Levi’s.

Pilier de ce dispositif : le bouton « J’aime ». Bien connu de la communauté des utilisateurs, ce raccourci permet aux internautes de commenter le statut social de l’un de leurs amis. Intégré sur des sites tiers, comme Wat.tv ou Dailymotion, il permet à tout un chacun de signaler son appétence pour tel ou tel contenu.

Cette action sera immédiatement inscrite sur le mur de l’internaute sur Facebook. Ainsi, tous ses amis en prendront connaissance. Mais pas uniquement. A terme, lorsqu’un membre du réseau indiquera qu’il aime une vidéo, ou réagira via le bouton « Je commente » sur un autre site, ce dernier sera automatiquement intégré comme Page fans sur le réseau social. On comprend mieux pourquoi l’hiver dernier, l’américain modifiait en profondeur ses paramètres de confidentialité.

Des pages fan publiques

Le bouton « Recommend » à la fin d’un article de CNN.

En décembre 2009, le site alertait ses membres qu’un certain nombre de données jugées personnelles (photos, nom, sexe, ville de résidence, et pages fan) allaient être rendues publiques. Et donc seraient visibles par tous sur les moteurs de recherche. Ainsi, demain, les membres de Facebook qui auront omis d’indiquer dans les paramètres de confidentialité qu’ils ne veulent pas être indexés par Google et Cie, verront tous les sites qu’ils « aiment » publiés sur Internet.

Sur le blog de la société, Austin Haugen, chef produit chez Facebook indique : « Si vous décidez que vous n’aimez plus quelque chose, vous pouvez toujours supprimer la connexion » ou recliquer sur le bouton « J’aime » ou « Recommander ». Reste qu’une fois ces pages indexées par un moteur de recherche, nul ne peut maîtriser ce qu’elles deviennent. Comme l’expliquait Michel Lanaspèze, directeur du marketing de Sophos pour l’Europe du Sud, dans un communiqué : « Soyons clairs : si vous rendez vos données disponibles “pour tout le monde”, cela signifie en réalité “pour tout le monde et pour toujours” ».

Par ailleurs, les sites qui auront été archivés comme pages fan enverront directement des versions de leurs pages mises à jour sur le profil de l’internaute. Ces données seront indexées par les moteurs, sans que l’internaute puisse en contrôler le contenu à priori.

Toujours plus loin avec Open Graph

De même grâce à Open Graph, le futur Facebook Connect, il sera possible d’embrasser toutes les actions commises par son réseau sur un site tiers. « Quand vous visiterez CNN.com [un partenaire, NDRL] en étant connecté à Facebook, vous verrez instantanément les articles et sujets que vos amis ont partagés, recommandés ou commentés », poursuit Austin Haugen. Mais Facebook va plus loin.

« La prochaine version de la plate-forme de Facebook [Open Graph, NDRL] met les individus au centre du Web, se félicite sur le blog de la société Mark Zuckerberg. Par exemple, si vous cliquez sur le bouton pour indiquer que vous aimez un groupe sur Pandora [un des 75 sites partenaires de Facebook, NDLR], quand vous visiterez ultérieurement un site de billetterie, celui-ci vous indiquera quand le groupe dont vous êtes fan vient jouer près de chez vous. Le pouvoir d’Open Graph est qu’il permet de créer un Web plus personnalisé et qui s’améliorera à chaque action réalisée [par les internautes, NDRL]. »

Certains utilisateurs font savoir que Facebook se transforme en Big Brother. Un internaute commente sur le blog du site : « Je ne veux pas que tout le monde sache tout sur moi ». « La personnalisation est la clé, mais la vie privée aussi », ajoute un autre. Un troisième demande l’intégration d’un bouton « Je n’aime pas » sous le post de Mark Zuckerberg pour lui signaler son mécontentement.

:Source:

Commentaires fermés sur Facebook et ses nouveautés inquiètent certains membres

Commentaires fermés sur Facebook et ses nouveautés inquiètent certains membres

|

Commentaires fermés sur Bouton « Like » / « J’aime » et plugins sociaux: Facebook obtient le nom de chaque utilisateur visitant les pages équipées! Démo concrète

Commentaires fermés sur Bouton « Like » / « J’aime » et plugins sociaux: Facebook obtient le nom de chaque utilisateur visitant les pages équipées! Démo concrète

Entrées (flux RSS)

Entrées (flux RSS)